En esta práctica realizamos la conexión de tres redes LAN, configuradas en la práctica 11, las cuales conectamos entre sí mediante la conexión de tres routers CISCO.

La red1 conectada al router mesa1 está formada por un switch, al cual se le conectan dos ordenadores, y un ordenador conectado directamente al router.

La red2 conectada al router mesa2 está formada por un switch, al que se le conectarán dos ordenadores, y un AccessPoint que dará servicios a otros dos ordenadores.

La red3 conectada al router mesa3 está formada por un switch, al que se le conectan dos ordenadores, y un hub, al que se le conectan también dos ordenadores.

Todas ellas montadas y configuradas en la práctica 11.

Los pasos a seguir para la configuración de, en nuestro caso, el router mesa1 son los siguientes:

- Después de la configuración creada en la práctica anterior pasamos a configurar el enrutamiento, en este caso estático. Para ello introducimos los siguientes comandos:

mesa1>enable

Password: clase

mesa1#config terminal

mesa1(config)#ip route 10.1.0.0 255.255.255.0 192.168.90.1

mesa1(config)#ip route 192.168.44.0 255.255.255.0 192.168.90.1

mesa1(config)#ip route 192.168.51.0 255.255.255.0 192.168.80.2

mesa1(config)#ip route 192.168.52.0 255.255.255.0 192.168.80.2

mesa1(config-router)#exit

mesa1(config)#exit

mesa1# copy running-config startup-config

mesa1(config)#exit

mesa1# copy running-config startup-config

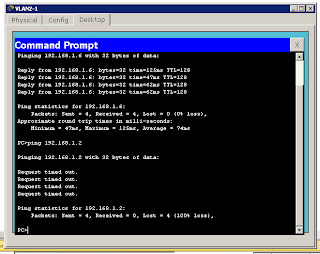

Después de comprobar que la interconexión entre las diferentes redes de la WAN intentamos el enrutamiento dinámico, para ello introducimos los siguientes comandos:

mesa1>enable

Password:clase

mesa1#config terminal

mesa1>enable

Password:clase

mesa1#config terminal

mesa1(config)#router rip

mesa1(config-router)#ver 2

mesa1(config-router)#network 192.168.15.0

mesa1(config-router)#network 172.20.30.0

mesa1(config-router)#network 192.168.80.0

mesa1(config-router)#network 192.168.90.0

mesa1(config-router)#exit

mesa1(config)#exit

mesa1#copy running-config startup-config

mesa1(config)#exit

mesa1#copy running-config startup-config

En esta segunda forma de configurar las redes, no tuvimos éxito al comprobar la conectividad entre las redes, intentamos configurar diferentes protocolos intentando buscar el problema, pero por falta de tiempo, por tener que prescindir del material, finalmente no pudimos localizar el fallo.

El esquema final de la red WAN queda de la siguiente forma: